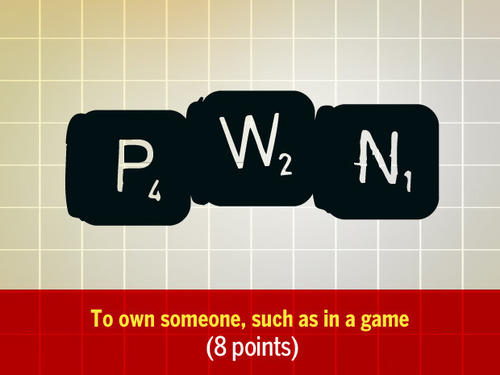

如果你最近一直热衷于越狱社区的最新发展,那么你可能会很高兴地知道,黑客和unc0ver的首席开发者Pwn20wnd在实现Brandon Azad为iOS 13.3新发布的oob_timestamp tfp0漏洞方面取得了快速而实质性的进展。进入监狱逃跑。

在过去的一个小时里,Pwn20wnd分享了许多关于其进展的状态更新。Pwn20wnd最著名的推文之一可能是他成功绕过了苹果的缓解措施,超越了他的代码签名绕过,这被认为是“A12(X),甚至显然是A13越狱的最大部分”。

后来,Pwn20wnd嘲笑他已经成功地以读/写方式重新安装了文件系统,这对越狱设备来说尤其重要,因为越狱者希望能够根据需要修改他们的系统。

更新:Pwn20wnd已成功使Cydia能够在unc0ver上开发A13,现在将专注于更换喷射调整:

据我们所知,Pwn20wnd目前正在用搭载A13的iPhone 12,5(俗称iPhone 11 Pro Max)进行开发测试。虽然事实证明Azad的漏洞最初发布只是为了支持iPhone 11,但Pwn20wnd在这款手机上成功利用了这个漏洞。

因为所有的问题都在一起,我们不能承受太大的压力。打算越狱的A12(X)-A13设备所有者应该在苹果关闭签名窗口之前尽快将其从iOS 13.3.1降级到iOS 13.3。最早可能在下周发生。

同样,由于所有软件和硬件的结合,Pwn20wnd可能无法在所有可用设备上支持iOS 13.0-13.3的所有版本。换句话说,建议运行旧版本iOS 13的用户尽快升级到iOS 13.3(而不是13.3.1),然后签名。

另外值得注意的是,Pwn20wnd会优先支持iOS 13上的A12(X)-A13设备,因为checkra1n的越狱几乎涵盖了生活中任何比较老的东西。

我们计划继续覆盖unc0ver越狱的所有进度,因为它是iOS 13支持的,所以如果你对A12(X)-A13设备上的越狱iOS 13.3感兴趣,请粘贴在iDB上。