1月21日,微软发布紧急修复程序,修复Internet Explorer的漏洞,该漏洞是针对谷歌、Adobe Systems和其他数十家公司的一系列网络攻击的中心。这次更新实际上解决了IE中的8个漏洞,其中最严重的可以用于远程代码执行。谷歌网络攻击的核心漏洞是CVE-2010-0249。

根据赛门铁克的新发现,此修补程序是针对此漏洞的新漏洞利用程序在互联网上启动的。

赛门铁克安全响应中心的安全情报经理乔希塔尔伯特(Josh Talbot)表示:“数百个网站托管了新的漏洞,赛门铁克已经将恶意HTML页面检测为特洛伊木马。恶意中伤!html,”"该页面包含一个外壳代码,可以绕过下载文件后显示的警告对话框。此页面替换了“消息蜂鸣应用编程接口”的代码,因此尝试播放蜂鸣的互联网资源管理器进程将被终止。

塔尔博特继续说,“进程终止后,它将再次显示Internet Explorer窗口。”"外壳代码还包含在调用API时避免API挂钩的代码。这样做,一些安全产品可能会丢失一些受监控的API。”

赛门铁克报告称,最终,它下载了一个恶意文件。

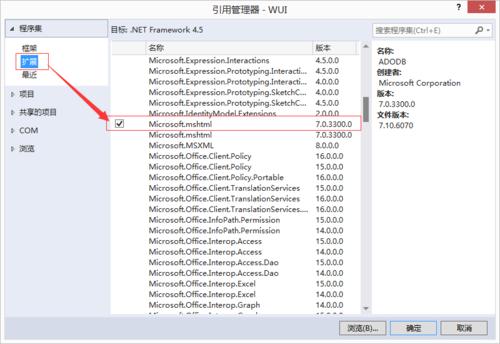

尽管微软指出,其其他一些应用程序使用mshtml.dll作为渲染引擎,如果它们允许使用活动脚本作为攻击媒介,该公司表示,IE更新将关闭所有已知的攻击媒介。

其中六个漏洞是内存损坏漏洞。其余两个包括跨站点脚本过滤器处理漏洞和网址验证漏洞。

luminty的业务开发高级主管Don Leatham表示:“根据微软安全研究和防御团队的说法,此更新还解决了昨天发布的DEP旁路漏洞,该漏洞存在于所有当前版本的Internet Explorer中。”“如果不被绕过,DEP可以帮助防止利用代码。运行在Windows Vista和Windows 7上的较新版本的Internet Explorer不太可能受到攻击。

利坦补充道:“这些版本的Windows具有地址空间布局随机化(ASLR),这在DEP之外提供了额外的保护。”“这是在Windows Vista和Windows 7中实施的高级安全模式的一个清晰而真实的例子,这应该给仍在运行Windows XP的组织敲响警钟,以加快迁移计划。”